[METASPLOIT] Veil Framework(Payload Generator)를 이용한 Antivirus 우회하기

Payload Generator 를 찾던 중 재미있는 툴을 발견하였습니다. 바로 Veil이라는 툴인데요, MSF에서 사용하는 Meterpreter Shell에 대해 Antivirus를 우회하기 위해 인코딩할 수 있는 툴입니다. 로고도 양과 늑대의 그림자이네요. (뭔가 양의 탈을 쓴 늑대랄까요)

Veil 은 https://www.veil-framework.com/ 에서 정보를 확인할 수 있습니다. 크게 5개의 툴로 나뉘어집니다. Veil Framework

- Veil-Evasion

- Veil-Ordnance

- Veil-Catapult

- Power tool

- Veil-Pillage

프레임워크는 Github를 통해 배포되며 아래 주소에서 다운로드 받을 수 있습니다. https://github.com/Veil-Framework/

간단하게 Evasion을 설치해보겠습니다.

git clone https://github.com/Veil-Framework/Veil-Evasion.git

cd Veil-Evasion/

ls

CHANGELOG README.md config setup tools COPYRIGHT Veil-Evasion.py modules testbins

아래 명령을 통해 패키지를 설치합니다.

bash /[Your Install Dir]/Veil-Evasion/setup/setup.sh -s

(생각보다 설치할게 많아 길군요..)

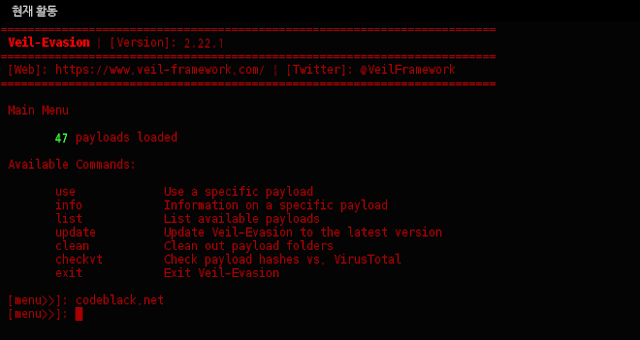

설치 완료 후 실행하면 메인 화면이 나타납니다.

python Veil-Evasion.py

========================================================================= Veil-Evasion | [Version]: 2.22.1 ========================================================================= [Web]: https://www.veil-framework.com/ | [Twitter]: @VeilFramework =========================================================================

Main Menu

47 payloads loaded

Available Commands:

use Use a specific payload

info Information on a specific payload

list List available payloads

update Update Veil-Evasion to the latest version

clean Clean out payload folders

checkvt Check payload hashes vs. VirusTotal

exit Exit Veil-Evasion

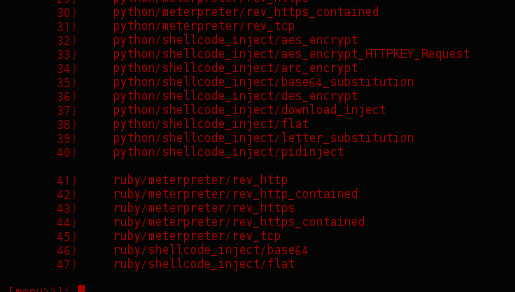

list 명령을 통해 사용 가능한 payload 를 확인하고, use 명령과 해당하는 숫자를 통해 사용이 가능합니다.

list

use 45

Options 형태는 기존 Metasploit 에서 제공되는 형태와 유사하며, 세팅 후 generate 명령을 통해 파일을 만들 수 있습니다.

잘 사용하면 유용한 툴로 보입니다. 시간도 늦고해서 슬슬 피곤하네요. Veil 관련해서 추가로 보여드릴 내용이 있다면 이후에 포스팅 하도록 하겠습니다.

Guide Video

https://www.veil-framework.com/guidesvideos/

Reference

https://www.christophertruncer.com/veil-a-payload-generator-to-bypass-antivirus/ http://www.trustedsec.com/files/BSIDESLV_Secret_Pentesting_Techniques.pdf